Фишинг при помощи google apps script

Содержание:

- Куда пожаловаться

- Что такое фарминг

- Виды

- Как распознать фишинговый сайт или письмо

- Фишинг – технология компьютерного взлома | Процесс взлома

- Как распознать фишинговую атаку

- Обучение

- Признаки фишингового ресурса

- Как распознать фишинговое сообщение?

- Существует ли защиты от фишинга?

- Защита от фишинга

- Что такое фишинговые сайты.

Куда пожаловаться

Подать жалобу на обманные ресурсы можно разными способами:

- Через настройки браузера.

- В инструментах антивирусов или на их сайтах также есть возможность написать об фишинговом ресурсе.

- Используйте сервисы WHOIS: свяжитесь с владельцем хоста. Обратитесь к администрации через контакты на странице.

- Отправьте ссылку в вирусные лаборатории. Сделайте ее неактивной, напишите жалобу на английском и отправьте по известным электронным почтам лабораторий. Контактные данные есть на ресурсах компаний, занимающихся защитой информации.

- С помощью форм на сайтах:

-Антивирусов: Касперского, Baidu Antivirus;

-Поддержки соцсетей: Вконтакте и др.;

-Поддержки поисковых систем: Яндекса, Google;

-Авиры;

-Тематических ресурсов, созданных специально для отслеживания подобного обмана;

-Лиги безопасного интернета. - С помощью специальных разделов на страницах государственных служб: МВД, Роскомнадзор.

Что такое фарминг

Классический фишинг со ссылками на сомнительные ресурсы постепенно становится менее эффективным. Опытные пользователи веб-сервисов обычно уже осведомлены об опасности, которую может нести ссылка на подозрительный сайт и проявляют осмотрительность, получив странное письмо или уведомление. Заманить жертву в свои сети становится все труднее.

В качестве ответа на снижение результативности традиционных атак злоумышленниками был придуман фарминг — скрытое перенаправление на мошеннические сайты.

Суть фарминга состоит в том, что на первом этапе в компьютер жертвы тем или иным образом внедряется троянская программа. Она зачастую не распознается антивирусами, ничем себя не проявляет и ждет своего часа. Вредонос активируется лишь тогда, когда пользователь самостоятельно, без всякого внешнего воздействия, решает зайти на интересующую преступников страницу в интернете. Чаще всего это сервисы онлайн-банкинга, платежные системы и прочие ресурсы, осуществляющие денежные транзакции. Здесь-то и происходит процесс подмены: вместо проверенного, часто посещаемого сайта хозяин зараженного компьютера попадает на фишинговый, где, ничего не подозревая, указывает нужные хакерам данные. Делается это с помощью изменения кэша DNS на локальном компьютере или сетевом оборудовании. Такой вид мошенничества особенно опасен из-за трудности его обнаружения.

Виды

Принято выделять несколько видов фишинга.

- Классический. Этот вид фишинга является самым распространенным и, как ни странно, самым «безобидным», поскольку представляет собой рассылку электронных писем. Программа рассылки использует данные адресов электронной почты, полученные чаще всего посредством парсинга. Парсинг – это сбор данных специальной программой из открытых источников. Наверняка вы указываете свой электронный адрес на сайтах по трудоустройству, продаже товаров или услуг и др.

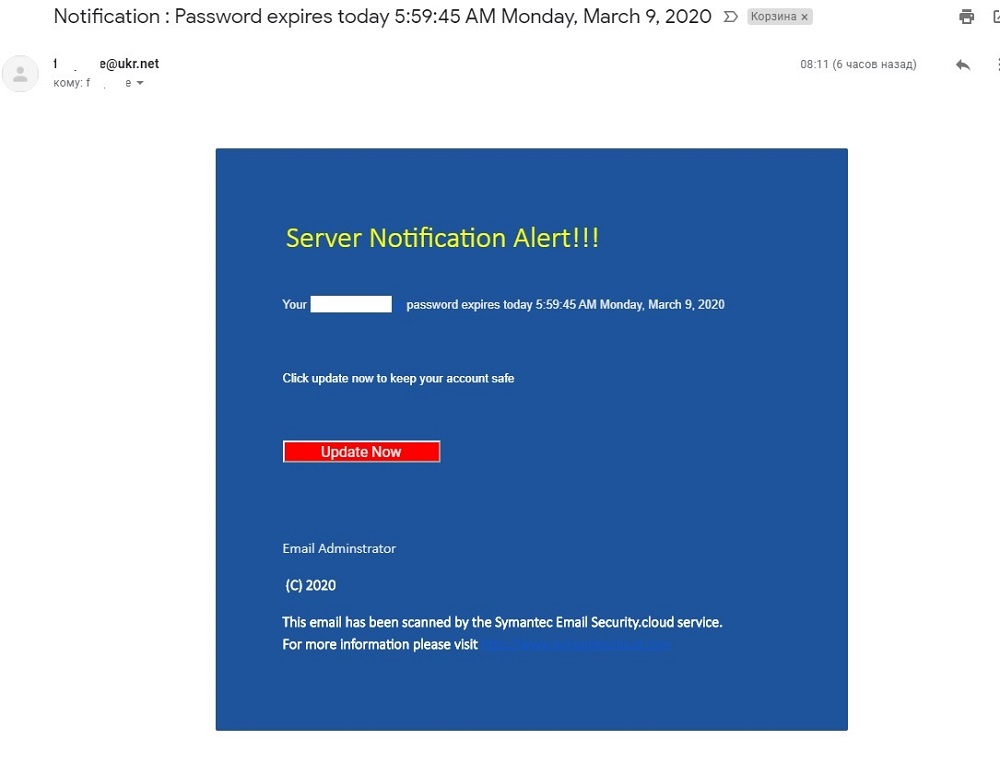

Обычно сообщение с признаками фишинга содержит примерно такую информацию:

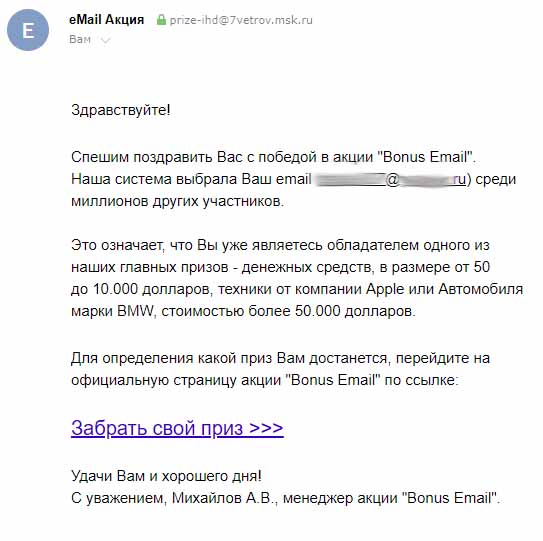

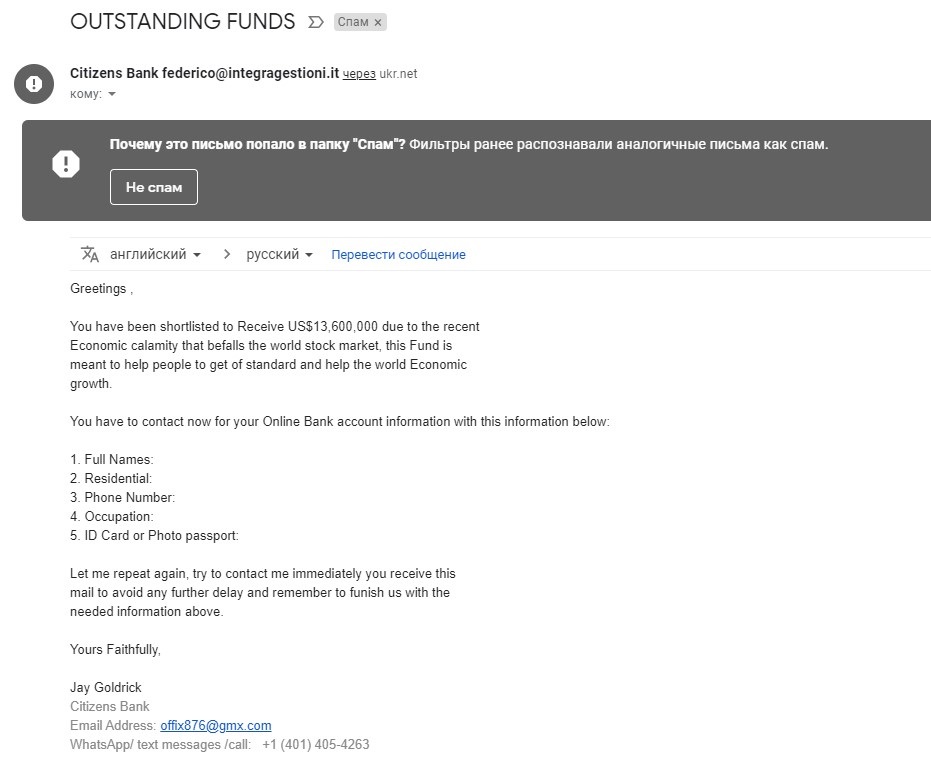

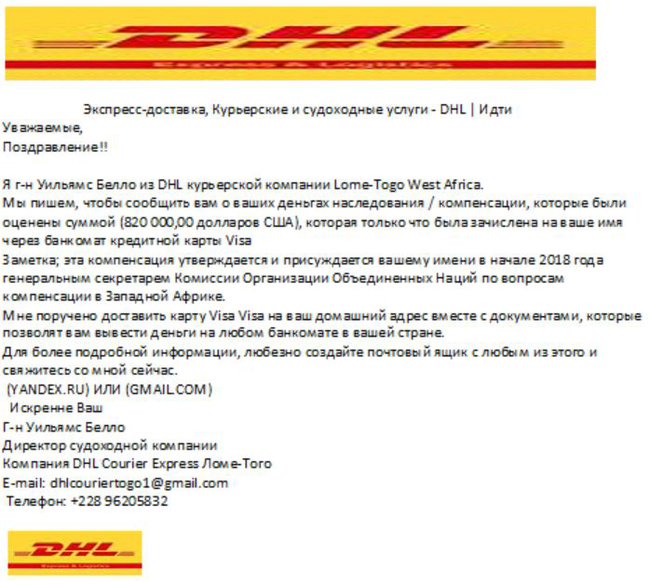

Иногда письмо составлено от имени «адвоката», который представляет интересы вашего дальнего родственника, недавно скончавшегося, и разыскивает наследников. Поступают также сообщения о крупном денежном выигрыше, призах и т.д.

- Целенаправленный фишинг. Здесь мошенники располагают уже большим объемом данных. Они могут знать ваше имя, фамилию, регион проживания, сферу деятельности и даже наименование банка, в котором открыт счет. Такие данные также собираются из открытых источников, только информация обрабатывается вручную. Текст сообщения составляется таким образом, чтобы завоевать доверие человека.

Получив, например, письмо от «Сбербанка» о подозрительной активности со счетом, неискушенный клиент может перейти по вредоносной ссылке.

- Охота на «китов». Этот вид фишинга имеет еще более узкое направление. Его целью является конфиденциальная информация о бизнесе. Например, доступ к клиентской базе с контактами, применение каких-то технологий, данные об учредителях и их банковских счетах и т.д. «Китами» в данном случае являются сотрудники компании – руководители высшего или среднего звена, владеющие информацией, которая представляет интерес для мошенников.

- Рассылки, имитирующие сообщения от держателей облачных хранилищ данных. Иногда в письме содержится ссылка, где вас попросят авторизоваться для входа в Google или Яндекс. В результате могут быть похищены личные данные, которые хранятся на виртуальном диске: фото, рабочие файлы и др.

- Вложения. На этот вид фишинга сейчас уже мало кто ведется, поскольку большинство компьютеров оборудовано антивирусным программным обеспечением. К письму злоумышленники прикрепляют файл, при открытии которого на компьютер или смартфон устанавливается вредоносная программа. Если вы своевременно обновляете антивирус, система защиты не даст возможности нанести ущерб. Кроме того, большинство пользователей знают, что нельзя открывать вложения, полученные из неизвестных источников. Однако такое сообщение может прийти и от знакомого, чей аккаунт или адрес электронной почты был взломан. Не стоит забывать и о том, что развитие вредоносных программ не стоит на месте.

Как распознать фишинговый сайт или письмо

Из-за частых нападок мошенников, стоит

воспользоваться методами защиты. В первую очередь необходимо уметь распознать

вредоносный сайт или электронное письмо.

Признаки выявления фишингового письма

Среди всех известных методик распознавания

мошеннических атак были выбраны самые практичные:

- несоответствие информации указанной в тексте письма и адресе отправителя. Такая ситуация возникает в том случае, если в письме вы видите хорошо знакомую вам фирму или организацию, сайт или ресурс, а вот в адресной строке размещен неизвестный отправитель;

- наличие искаженных слов или терминов в тексте послания;

- наличие обращений без указания конкретного имени;

- письмо от банка или сайта, на котором пользователь не имеет аккаунта, расчетного счета или никаких контактов;

- несоответствие в URL-адресе. Если подвести курсор к адресной строке, можно заметить, что домен второго уровня не совпадает с настоящим веб ресурсом.

Даже если полученное письмо не обладает указанными

особенностями, но текст сообщения вызывает у вас подозрения, переход по внешней

ссылке не стоит осуществлять.

Фишинг – технология компьютерного взлома | Процесс взлома

Весь процесс делится на три этапа:

- Создание поддельного сайта.

- Создание поддельного аккаунта в социальной сети (VK.com в нашем случае).

- Развод жертвы (человека, которого мы хотим взломать).

Как вы уже поняли, для взлома нам надо будет подговорить жертву для того, чтобы она перешла на наш поддельный сайт и ввела свои персональные данные. Тут уже в дело вступает социальная инженерия.

Если вы не знакомы с СИ, то можете почитать статьи, которые уже есть на сайте:

- СИ – как начать общаться с человеком

- 10 правил СИ

Этап первый: Создание поддельного сайта

Для создания сайта для фишинга нам понадобятся:

- Хостинг.

- Доменное имя.

- 100-300 грн (200-500 рублей).

- Файлы поддельного сайта.

- Существует множество CMS, которые позволяют создать одностраничный сайт в несколько кликов

- Заказать готовый сайт, если вы далеки от этой темы.

- Воспользоваться генератором, по типу Page Creator.

- Написать самому.

- Воспользоваться инструментами по копированию готовых сайтов, могу написать про клонирование сайтов на Kali Linux, если вам это интересно.

И тут важно, чтобы вся информация, которую вводит жертва в нашей форме на сайте, сохранялась в логах хостинга, а после просто перенаправляем её обратно на сайт.Итак, на данном этапе мы имеем готовый фиш. сайт который записывает всю информацию что заполняет жертва и перенаправляет его обратно к исходному сайту

Этап второй: Создание поддельного аккаунта

Объясню на примере взлома вк, а уже перестроить данный метод для взлома почты или других социальных сетей будет не так уж и сложно.

Итак, регистрируем пользователя в вк. Даем ему какое-нибудь нейтральное имя. Например, Василий Иванов. Далее ставим на аватарку картинку из службы поддержки. После чего заходим в «мои группы» и создаем публичную страницу под названием «Агент Поддержки» или «Уведомление». Присваиваем аватар к группе, если это «уведомление» или что-то подобное, то на автарку ставим значок граммофона ну и для «агента поддержки» соответственно. Сразу хотелось бы отметить. Подобные имена в вк уже не такая и редкость так как тема с вк уже не мало кем используется, поэтому создавайте что-нибудь индивидуальное дабы вас и вашу публичную страницу не заблокировали.

Этап третий: Развод жертвы

Для начала, нам нужно чтобы наша ссылка приобрела более приемлемый вид. Сокращаем её, в случае с вк лучше всего воспользоваться сервисом vk.cc, который они же и предоставляют.

Теперь наша ссылка vk.cc/ghty – что-то по такому типу. Согласитесь, такой вид куда лучше предыдущего. Далее набираем текст, который зацепит жертву и не оставит выбора, что-то по этому типу, тут у вас должна сработать фантазия.

Данную информацию мы размещаем на публичной странице.

Сегодня вы узнали про фишинг – технологию компьютерного взлома и помните, я никого не призываю к действиям. Поделитесь данной статьей с друзьями, чтобы они не попадались на подобные уловки, а также подписывайтесь на обновления сайта, чтобы не пропустить новые статьи.

Как распознать фишинговую атаку

Есть несколько вещей, на которые следует обратить внимание, когда электронное письмо или веб-сайт кажутся подозрительными. Хотя некоторые фишинговые кампании создаются так, чтобы они выглядели аутентичными, всегда есть ключевые подсказки, которые помогут их легко обнаружить

Давайте рассмотрим некоторые вещи, которые могут показать вам, если вы стали жертвой фишинг-атаки.

Адрес отправителя

Проверьте, получали ли вы что-нибудь от одного и того же отправителя. Если фишер был достаточно умен, они хорошо замаскировали адрес отправителя, и разница могла быть только в одной букве, поэтому вы можете даже не увидеть его, если не присмотритесь.

Доменные имена с ошибками

Один из ключей – проверить, не отличается ли домен немного от обычного (например, добавление суффикса к имени домена)

Что еще более важно, большинство законных брендов никогда не попросят вас передать личную информацию по электронной почте

Плохая грамматика и орфография

Многие фишинговые атаки не очень хорошо спланированы, особенно атаки типа «спрей и молись», а сообщения могут содержать орфографические и грамматические ошибки. Официальные сообщения от любой крупной организации вряд ли будут содержать неправильную орфографию или грамматику, поэтому плохо написанные сообщения должны немедленно указывать на то, что сообщение может быть незаконным.

Подозрительные вложения / ссылки

В фишинговых сообщениях электронной почты довольно часто просят пользователя щелкнуть ссылку на поддельный веб-сайт, созданный для злонамеренных целей. URL-адрес будет выглядеть допустимым, но будут небольшие ошибки, такие как пропущенные или замененные буквы.

Если сообщение кажется странным, всегда разумно потратить секунду, чтобы изучить ссылку более внимательно, наведя указатель на нее, чтобы увидеть, отличается ли веб-адрес от настоящего. Вы всегда можете связаться с брендом, используя их общедоступный адрес электронной почты или номер телефона, чтобы дважды проверить, прежде чем нажимать что-нибудь подозрительное.

В срочном порядке

Многие фишинговые атаки содержат сообщения, предупреждающие о проблемах с вашей учетной записью или проблемах с оплатой. Это потому, что фишеры пытаются заставить вас действовать быстро, не слишком много раздумывая

В этих случаях еще более важно дважды проверить ссылки в сообщении и адрес отправителя

Сообщение слишком хорошее, чтобы быть правдой

Сожалеем, что разбили ваш пузырь, но любое сообщение о том, что вы выиграли ваучер или приз, скорее всего, является фишинг-атакой. Мы уверены, что это потребует немного больше работы, чем просто размещение вашей личной информации на веб-сайте, поэтому вам нужно быть очень осторожным и проверять все ключевые раздачи.

Но если вы действительно выиграли приз, поздравляю!

Обучение

Как мы будем учить? А учить мы будем, устраивая социальный пентест своей компании. Можно пойти несколькими способами.

Пентест на заказ

Побродив по просторам интернета можно достаточно легко найти несколько компаний, которые с радостью выпустят вашими социальными пентестерами:

Например, www.infosec.ru — phishman.ru — http://www.antiphish.ru

Можно пойти этим путем, но нужно понимать, что бюджет данного мероприятия будет зависеть от размеров организации и составлять несколько сотен тысяч рублей в минимальном варианте. По желанию заказчика, представители пентесторов даже могут провести полноценный социальный поиск и добыть адреса почты сами, а могут работать и уже с готовыми данными. Обучение по результатам пениста будет стоить отдельных денег. Из интересного в интернете мы нашли еще пару SaS сервисов:

• phishme.com

• infosecinstitute.com/phishsim

Стоить подобные сервисы будут около 20$ в год за почтовый адрес, но нужно учитывать, что готовые базы шаблонов, которые содержатся в них, будут англоязычными (хотя можно всегда загрузить свои шаблоны) + все международные сервисы (видимо для того, чтобы избежать юридических претензий) в обязательном порядке пишут маленькими буквами внизу письма, что это проверка на фишинг, что, по моему мнению, несколько снижает чистоту эксперимента.

Игровые варианты

Одной из лучших методик обучения является игровая. К примеру, недавно так поступил Сбербанк. Метод, без сомнения, эффективный, но содержит пару недостатков. К сожалению, данный метод действует по факту один раз, а учитывая развитие средств и возможностей, фишингу обучаться нужно на регулярной основе. Но что самое главное, игру нужно делать самому и под себя. В открытом доступе готовых решений найти не удалось.

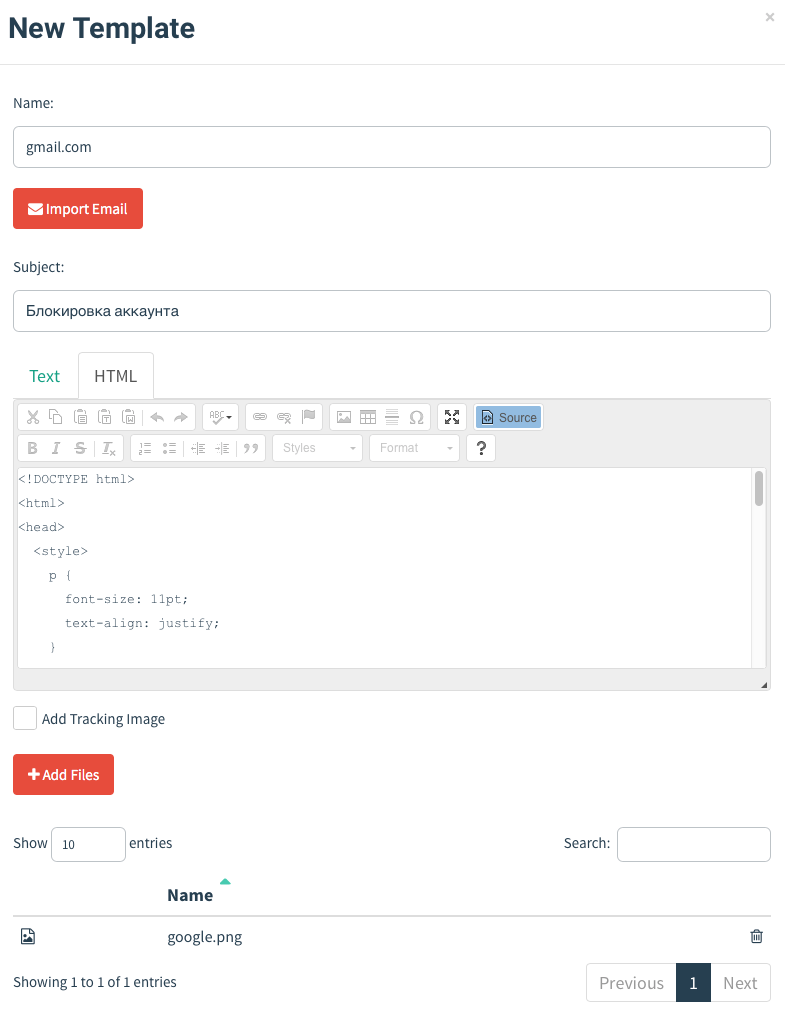

GoPhish

Теперь давайте я расскажу о решении, которое в конечном счете выбрали для себя мы: GoPhish — OpenSource фреймворк для фишинга

GoPhish, пожалуй, незаслуженно обойден вниманием на Хабре. Поиском удалось найти всего одну статью по данному продукту, а продукт стоит того

Установка GoPhish

Продукт написан на Go и в скомпилированном виде представляет собой один бинарник. Установка проста и не вызывает проблем, есть хороший и простой мануал. Вся процедура установки сводится к генерации ssl сертификат и созданию простого и понятно config.json файла.

Если отметить флажок «Add tracking image», в письмо будет добавлена «следящая картинка» размером 1х1 пиксель. Картинка используется для отслеживания факта открытия письма пользователем. В тексте письма можно использовать следующие ссылочные значения:

| Значение | Описание |

|---|---|

| «.`FirstName` | Имя |

| «.`LastName` | Фамилия |

| «.`Position` | Должность |

| «.`From` | Отправитель |

| «.`TrackingURL` | url для отслеживания |

| «.`Tracker` | Картинка для отслеживания |

| «.`URL` | url страницы перехода |

Далее создаем «фишинговые» страницы (вкладка «Landing Pages»), HTML -код страницы нужно ввести в соответствующее окно интерфейса. Поскольку мы не собираемся заниматься реальным фишингом среди своих сотрудников, а хотим их обучать, в качестве фишинговый страницы мы использовали страницу с обучающим материалом, рассказывающим сотрудникам, что такое фишинг и как не попасться на его удочку. (Шаблон страницы выложим во второй части статьи).

Можно также создавать страницы с полями ввода. Причем есть опции, которые сохраняют в том числи и пароли, введенные пользователями, но лучше пользоваться этим очень аккуратно. Теперь создаем профили отправки (вкладка «Sending Profiles»), т.е. по сути некие почтовые данные от имени кого, сотрудник получит письмо и какой почтовый сервер мы будем использовать для рассылки. На последнем шаге создаем кампанию (вкладка Campaigns). «Компания» объединяет все ранее описанное. После ввода всех параметров нужно нажать кнопку «Launch campaign», и компания запустится автоматически.

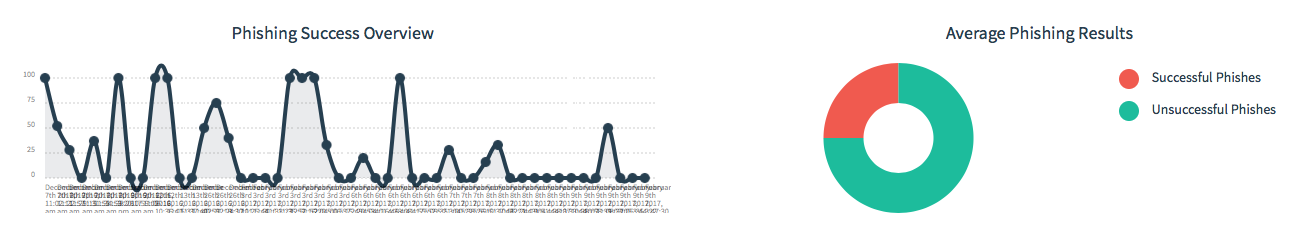

За результатами компании можно следить на вкладке «Dashboard».

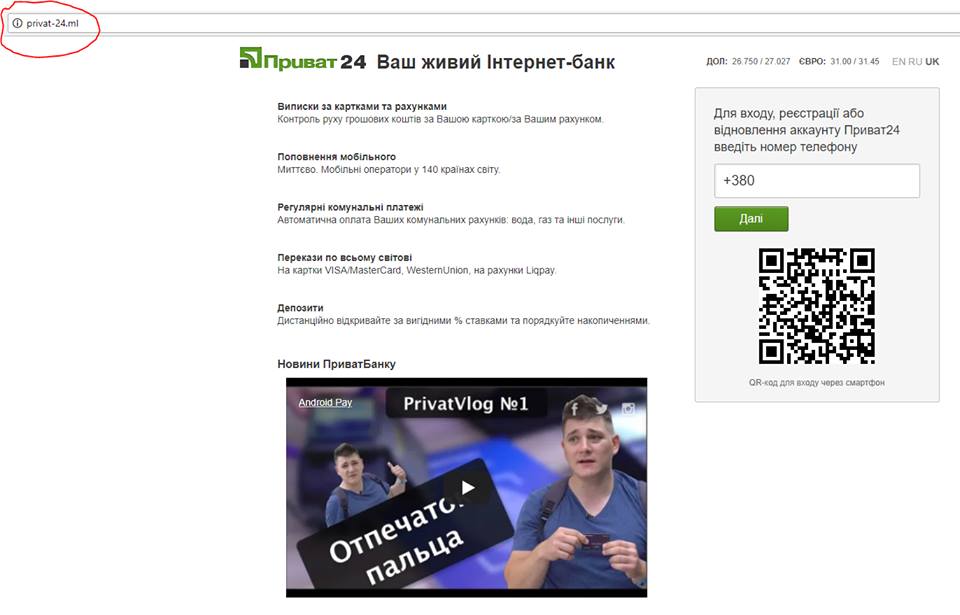

Признаки фишингового ресурса

Переход по фишинговой ссылке введет на ресурс, который один в один как оригинал. Невнимательный пользователь вводит данные, а страница перенаправляет их мошенникам для дальнейшего использования. Она также называется фишинговой и являются подделкой.

Давайте теперь разберемся, как это выглядит и как отличить от настоящих сайтов

В первую очередь, обратите внимание на домен. Если вы заметили несоответствие в названии: непривычно написано, с лишней буквой или словами, то перед вами сайт мошенников

Во-вторых, обратите внимание на http и https — в первом случае устанавливается не защищенное соединение, и злоумышленники могут перехватить информацию. Такой протокол не используется в банковских системах, соцсетях из-за ненадежности

В-третьих, убедитесь, что не было перенаправления: вы нажимали на ссылку с одним адресом, а оказались на другом

Мошенники часто используют редирект, чтобы усыпить внимание человека и собрать информацию

Отдельно стоит обратить внимание на страницы, которые предлагают слишком выгодные предложения, например, покупка дорогой техники за символическую сумму. Помните, что бесплатный сыр только в мышеловке, и неизвестно, насколько вы переплатите и получите ли желаемое

Кроме того, если домен зарегистрирован недавно, а на странице есть технические несостыковки, орфографические ошибки и не аккуратный дизайн — будьте предельно внимательны, возможно, вы попали на сайт начинающего программиста, а может — на сайт мошенника.

Как распознать фишинговое сообщение?

Предугадать действия мошенников не всегда просто, но если мы не позволяем себе увлечься и спокойно подходим к каждому и особенно подозрительному сообщению, проверяем его несколько элементов, то у нас есть хороший шанс не стать жертвой фишинга. Ниже приведены некоторые примеры вредоносных сообщений. В них будут указаны основные элементы фишинговых атак, которые должны помочь вам их распознать.

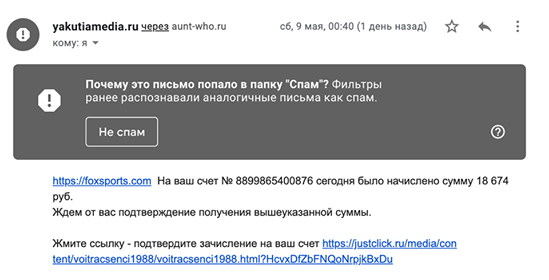

Обратите внимание на отправителя сообщения

В большинстве случаев мошенники не пытаются скрыть адрес, откуда поступают опасные сообщения, или неумело выдают себя за доверенного поставщика услуг. Приведенный пример ясно показывает, что в поле «От» отсутствует адрес из домена банка, как утверждают киберпреступники. Вместо этого вы можете найти домен *.com.ua или *.org.ua вместо *.ua, который используется финансовыми учреждениями, действующими в Украине. Иногда мошенники более хитры и используют адреса, похожие на службы, которые они олицетворяют, но отличаются от оригинала небольшими деталями, такими как содержание письма или аннотации к ним.

Проверьте адрес страницы, на которую ведет ссылка

Особое внимание в сообщениях электронной почты следует уделять адресам страниц, на которые они ссылаются. Вопреки внешнему виду, вам не нужно нажимать на них, чтобы увидеть, куда они вас перенесут

Просто наведите указатель мыши на ссылку и подождите, пока браузер или программа электронной почты не покажет URL, скрытый под текстом. Особое внимание следует уделять сайтам, не имеющим отношения к предоставляемой услуге.

Не увлекайтесь

Спешка никогда не бывает хорошим помощником. Тоже самое касается анализа полученных сообщений, которые приходят на нашу почту. Преступники часто пытаются заставить потенциальных жертв поторопиться и, конечно же, для того, чтобы спровоцировать ошибку. Они всячески стараются ограничить промежуток действия акции или розыгрыша, когда вы получите свой приз или денежное вознаграждение.

В некоторых случаях мошенники даже угрожают блокировкой учетной записи в каком-либо сервисе. Не обманывайтесь этим и всегда тщательно проверяйте подозрительные сообщения. Помните, что бесплатный сыр бывает только в мышеловке. К тому же организаторы розыгрышей и акций вряд ли будут блокировать вашу учетную запись. Им нужны подписчики и поклонники для других подобных акций.

Запрос конфиденциальных данных — это всегда афера

Основной принцип безопасности при электронной связи поставщиков услуг и их клиентов состоит в том, чтобы не отправлять конфиденциальные данные в переписке. Если вас попросят ввести логин и пароль для службы, потому что ваша учетная запись заблокирована или нечто подобное, вы можете быть уверены, что сообщение было отправлено преступниками. Однако, если у вас есть сомнения, пожалуйста, свяжитесь с поставщиком, к примеру, услуг телефонной связи, который рассеет любые ваши сомнения. Помните, ни банки, ни мобильные операторы или иные службы не имеют права заставлять вас отправлять им персональные данные.

Читать также: Почему в наше время без VPN в Интернет лучше не заходить

Трудности перевода

Значительная часть фишинговых кампаний подготовлена иностранными преступниками, которые не имеют представления о нашем языке. Они используют онлайн-сервисы для перевода содержимого электронных писем на русский или украинский языки, что часто оказывается довольно забавным. Такие сообщения не лишены грамматических ошибок, в них отсутствуют знаки препинания и куча неправильно написанных слов. Если вы заметили что-то подобное, можете без сомнений удалить сообщение.

Остерегайтесь вложений

Преступники также используют вредоносные программы для захвата конфиденциальных данных или взлома компьютеров и целых сетей. Механизм действия тот же и ограничен попыткой убеждения жертвы открыть вредоносное вложение. Чаще всего они скрыты в архивах ZIP или RAR и имеют форму исполняемых файлов EXE или BAT

Однако они также могут скрыть вредоносный код в макросах документов программ Microsoft Office или Google Docs, поэтому вам следует обратить на них внимание и выполнить сканирование с помощью антивирусной программы перед запуском

Если вы обращаете внимание на эти элементы при анализе подозрительных сообщений, скорее всего вас не одурачат преступники

Существует ли защиты от фишинга?

Задумались о том, как защититься от фишинга? С учетом разнообразия методов, действительно хитрых схем фишинга, увеличивается необходимость в усилении применяемых мер безопасности. Основными способами защиты персональных данных от интернет-мошенников являются:

- Спам-фильтры в электронной почте. Фильтры почтовых программ и сервисов автоматически блокируют фишинговые электронные письма, попадающие в почтовые ящики пользователей, и помещают их в специальную папку. В нее иногда попадает и реклама.

- Привязка почтового аккаунта к номеру мобильного телефона. Многие сайты предоставляют возможность SMS-авторизации, то есть использования мобильного телефона в качестве дополнительного способа для входа в учетную запись, проверки и подтверждения проведения банковских транзакций. Для входа в аккаунт в случае смены IP-адреса пользователь вводит одноразовый код или пароль, приходящий на его мобильный телефон. Это существенно снижает риски: даже в случае успешной фишинг-атаки украденный киберпреступников пароль сам по себе не может быть повторно использован для дальнейшего проникновения.

- Проверка ссылки на фишинг на специальных анти-фишинговых сайтах. Существуют организации, специализирующиеся на борьбе с фишингом, например, FraudWatch International, Millersmiles. Они публикуют сведения о подтвержденных фишинговых атаках, происходящих в Интернете.

Функция «антифишинг» в современных браузерах

Все наиболее популярные браузеры на сегодняшний день имеют встроенную функцию обнаружения и блокировки фишинговых сайтов, которая работает на основе черного списка.

Соблюдение мер предосторожности. Хотя власти разных стран, крупные IT-компании (Microsoft, Google, Amazon и другие) активно борются с фишингом и другими видами киберпреступлений, а соблюдение всех необходимых мер предосторожности позволяет не попасться на уловки мошенников

В целях безопасности не следует открывать подозрительные электронные письма, не переходить по ссылкам, не кликать по объектам, самостоятельно вводить URL-адреса сайтов компаний в адресную строку браузера вместо клика по любым гиперссылкам в сообщении, не вводить личные данные на неизвестных интернет-ресурсах. Кроме того рекомендуется «усложнить» процедуру авторизации, доступную на сайтах, своевременно обновлять антивирусное программное обеспечение на всех своих устройствах. А самое главное и простое правило – всегда помнить о том, что никакие интернет-сервисы, сотрудники банков или других организаций не будут спрашивать пароль, PIN-код банковской карты и другие конфиденциальные данные.

Фишинг – один из наиболее распространенных видов интернет-мошенничества, представляющий серьезную опасность для конфиденциальности персональных данных, что достаточно часто приводит к финансовым потерям. Знание и соблюдение правил сетевой безопасности позволяет значительно снизить или даже полностью исключить риск возникновения подобных проблем.

Защита от фишинга

- Все современные браузеры обладают возможностью информирования пользователей о подозрительном сайте. Называется эта функция «Антифишинг». Поэтому всегда поддерживайте версию своего браузера в актуальном состоянии, постоянно устанавливая последние обновления. Также, в браузеры уже бывает встроен дополнительный механизм защиты от фишинга.

- Любой современный антивирус обладает функцией предупреждения и блокировки перехода на сомнительный портал. Пользуйтесь самыми последними антивирусными решениями.

- Борьба почтовых служб с помощью специальных спам-фильтров, которыми обрабатывается электронное письмо перед тем как попасть к пользователю.

Существует много разных технических способов защиты от фишинга, но «слабое звено» в этой цепи – сам пользователь, его любопытство и невнимательность позволяют мошенникам эффективно применять методы социальной инженерии.

Нужно быть внимательным к тому где и что вы вводите.

Не переходите по странным и не проверенным вами ссылкам.

Обязательно обращайте внимание на адрес в адресной строке страницы, на которой вы в данный момент находитесь, ведь адрес на самом деле он является фишинговой составляющей сайта sait.com.

Если вы случайно ввели свой логин и пароль на ресурсе злоумышленников и только потом заметили, что это обман, то сразу же зайдите на настоящий сайт и измените те данные, которые вы вводили – пароль, по возможности логин, секретные вопросы для восстановления данных. Также, обязательно сообщите о том, что произошло в службу поддержки ресурса.

Обычно порталы делают рассылку о попытке взлома пользовательских аккаунтов и о том, что пользователи могут получить письмо с мошеннической ссылкой..

По материалам сайтов: 4upc.ru, kaspersky.ru, habr.com

Что такое фишинговые сайты.

Фишинговый сайт — это сайт, который полностью или частично скопирован с оригинального, но таковым не является.

Целью таких сайтов является хищение логина и пароля, который вы используете на оригинальном сайте. Пользователь переходит по фишинговой ссылке и видит перед собой обычный портал, которым постоянно пользуется. Ничего не подозревая вводит свои логин и пароль, которые тот час же становятся известны злоумышленникам.

Как было описано выше, такие сайты внешне полностью копируют оригинальные, но вот если присмотреться к адресу в адресной строке или сообщениям, которые могут у вас всплывать при переходе, то вы можете удивиться. Например, адрес http://vkontalke.ru очень похож на правильный, но если посмотреть внимательнее, то вы увидите в нем ошибку. Ниже представлены примеры таких сайтов.